バックアップをランサムウェア等のセキュリティ・リスクから守る

バックアップ・データがあれば、企業は以前の正常な状態に立ち返ることができる。それゆえ、より優れたデータ保護と復旧を行うために、バックアップ戦略とセキュリティの戦略の連携を図り、バックアップ・データの安全を確保することが肝要である。

Storage Magazine 2019年8月号より

Nick Cavalancia

ここ2、3年のサイバー攻撃件数の増加は凄まじい。攻撃周期は急激に増加し、予防と復旧にかかる全体のコストは非常に高い。この状況から、サイバー攻撃こそが会社をつぶす原因となる可能性がどんな天災よりもはるかに高い、と考えるのはごく自然なことだ。それゆえ、ランサムウェアやその他のセキュリティ・リスクからあなたのデータを守りバックアップ・データを保護するのは、必要不可欠である。

ほとんどの企業は、データ保護とセキュリティ・リスク検知の製品をお決まりの場所に入れることしか考えていない。しかし、名前の通ったセキュリティ・ベンダーでさえも、自分たちの製品は全ての攻撃を止めるわけではないと言っているので、攻撃の何パーセントかは完遂させると考えたほうがよい。これが、我々がいまだに毎週毎週サイバー攻撃のニュースを目にする理由だ。

サイバー攻撃を、最も素早く最もコスト効率の高い方法で食い止める、あるいは対応を考えるために、サイバー犯罪者が用いている戦術を調べておくのは大事なことだ。ここで、我々はサイバー攻撃に関係するITのプロおよびセキュリティのプロのリストに、もうひとつの役割を加える必要がある。バックアップ管理者だ。

もし、あなたがバックアップ管理者ならば、「何故自分が?」と思うかもしれない。もっと言えばこうだろう。「バックアップがサイバーセキュリティと何の関係があるんだ?」

バックアップは、企業を以前の正しい状態に戻す確実な手段のひとつだ。バックアップには、サイバー攻撃によるファイル暗号化、データ削除、データ操作、ディレクトリ・サービス変更、パーミッション変更等々の攻撃を無効化する力がある。あなたのバックアップ戦略およびセキュリティ戦略の中には、ランサムウェアやその他のセキュリティ・リスクからバックアップを守り、迅速な復旧が確保されていなければならない。

悪党どもは、こっそりと細工をするか、システムを乗っ取るかして、攻勢優位を保ちたいと考え、あなたが自分の環境を復旧することによって、その優位が失われてしまうのは避けたいと思っている。これは、あなたのバックアップがいまだかつて無いほど、サイバーターゲットとなったことを意味する。

バックアップ・データが危ない?

バックアップは、急速にサイバー攻撃の新たなターゲットになりつつある。企業から復旧機能を奪えば、悪党どもは意のままに攻撃する力を維持できる。ここ数年、我々はランサムウェア、ラテラルムーブメント、データ破壊攻撃など広範な種類のセキュリティ侵害を目にしてきた。

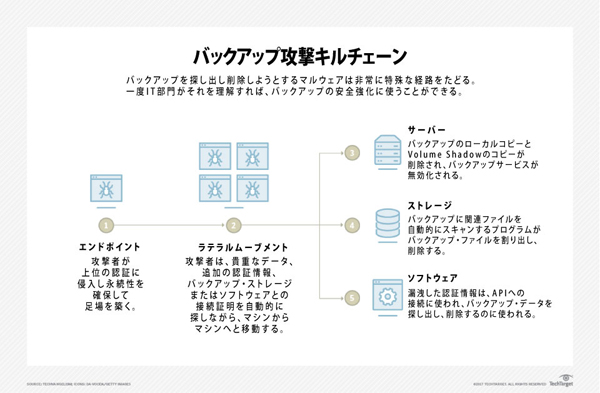

サイバー犯罪者は、ランサムウェア攻撃に対する企業の最初の対応はバックアップだ、ということをよく知っている。マルウェアは、バックアップストレージを探索し、バックアップファイルを特定し、企業が復旧に使えるあらゆる手段を抹消するという3つの機能を備えるべく開発に力を注いできた。これらのスクリプトや実行ファイルは、特定のファイルタイプを探し出し、バックアップ・アプリケーションのAPIを利用し、バックアップ・データにアクセスし、それを削除するためにあらゆる手段を使うべくプログラムされている。

ラテラルムーブメントが関与するサイバー攻撃は、漏洩した認証情報を使ってマシンからマシンへとジャンプしながら、感染したエンドポイント上およびディレクトリ・サービス内における長期潜伏を目指す。エンドポイントにおける持続性とは、エンドポイントに侵入されるのに使われたマルウェアが除去されたのちも、長期潜伏して感染を続けるということだ。

攻撃者は、複数の偽アカウントを生成してネットワーク内での持続性を確保しようとする。これらの偽アカウントは、サーバー群、共有ファイル、データベース、アプリケーション、さらにはディレクトリそのものへのアクセス権をもったグループのメンバーシップを持っている。このようなタイプの変更を元に戻す方法は、ログインして行われた変更を手動でひとつひとつundoするか、環境の中でサイバー操作された部分を、攻撃される前の状態に戻すためにバックアップを使うか、のいずれかしかない。

VFEmailプラットフォームの消失事件*訳注1のような、データ破壊を目的とした攻撃においては、バックアップはサイバー犯罪者にとって効率的な攻撃を仕掛ける格好のターゲットになっていた筈だ。そうでなければ、攻撃は嫌がらせの域を出ないからだ。

ハッカー達は、高位のディレクトリアクセス権限をもったアカウントを自動的に使えるプログラムを開発した。将来、自在にアクセス可能な大量のユーザー・アカウントを作成するためだ。これらのハッカー達は、バックアップ・データの削除がランサムウェア攻撃をする上で効果的だということも理解している。それゆえ、アクセス権の乗っ取りとバックアップ・データの削除という2つの脅威の組み合わせは、初期の検出によって削除されてもなお潜伏し続けるための有効な方法だと気付くのは、さほど難しいことではなかった。

さて、それではランサムウェアやその他の脅威からバックアップ・データを守るためにはどのような手順を踏めばよいのだろうか。また万が一、サイバー攻撃の被害を受けた時、バックアップをその事態に対応するツールとして利用する最善の方法はどのようなものだろうか?

バックアップ・データはどうやって消されるか?

マルウェアがどうやってバックアップ・データを削除するかを理解することは、ランサムウェアからバックアップ・データを守る対策を実装する上で役に立つことだろう。ここに挙げた3つのランサムウェアの例は、攻撃を受けた後、あなたがバックアップ・データを使ってシステムを復旧できないよう、犯罪者たちがいかに工夫をこらしているのかを示している。Zenisは、Volume Shadow Copyサービス(VSS)の無効化、VSSで取ったコピーの削除、スタートアップ修復の無効化、Windows Backupプロセスの停止を行う。

SamSamは、感染したコンピューターに接続された全ドライブをリストアップしてから、40以上の特定のファイルタイプ(たとえばAcronisの拡張子TIBのファイル、Windows Backupの拡張子BKFのファイルなど)を探し出し、ターゲットに該当するものすべてを削除する。

CryptoWallは、APIコールを使ってHyper-Vの仮想マシンのリストア・ポイントを削除する。

バックアップ・データの攻撃可能面を減らす6つの方法

以下に挙げる推奨項目の重要な目的は、復旧可能な正しいバックアップ・データの持ち方と、攻撃がいかに巧妙であってもバックアップ・データが使用可能であること、この二つを柱として作られている。最初の4つの推奨事項は、バックアップ・データ、バックアップ戦略、バックアップ・ソフトウェアに関するものだ。残りの2つは、攻撃者がバックアップ・データを削除メニューに追加する際に使用する、環境の特定の部分への対策について語っている。

あなたのバックアップ基盤を実際に守ってくれるバリアを実装するには、以下の6つすべてに取り組むべきだ。

1.攻撃者が狙っているものを守ろう

サイバー犯罪者が狙っているのは、ネットワーク上の数か所、即ち、貴重なデータ、ディレクトリ、エンドポイントだ。そのため、これらを守ることが重要になる。実際に守るべきデータセットの数は、これより遥かに多いが、何が最も重要かを絞り込んでいくと、この3つのデータセットになる。

2.バックアップをオンサイトとオフサイトに置こう

バックアップ・データはこれまでにも増して重要なターゲットになりつつあるので、「3-2-1バックアップ・ルール」*訳注2に従うのが理にかなっている。現在、オフサイト・コンポーネントと言えば、ほとんどの場合クラウドベースのストレージを指すようになっている。オフサイトにコピーを持つということは、ローカルのコピーが消されても、企業が正常な状態に戻れる手段があることを意味している。

3.バックアップ・ソフトウェアの安全を確保しよう

悪党どもは、主要なバックアップ・ソフトウェアのインスタンスをリバース・エンジニアリングしている。バックアップ・データがどこにあろうと、それをハッキングし、消し去る方法を探しているのだ。バックアップ・ソフトウェアといえども、攻撃を受ければマルウェアに感染する可能性を持っており、脆弱性を完全に克服しているわけでもない。バックアップ・ソフトウェアのホスティングを行っているシステムを隔離して、リモート・デスクトップ・プロトコルやAPI、ファイル共有などを経由してアクセスできないようにすれば、マルウェアがあなたのバックアップ・データを操作する可能性は論理的に排除される。

4.バックアップ・データ内のマルウェアを検知しよう

未認証の実行ファイルのスキャンを行い、ランサムウェアがエンドポイントやサーバー上の大量のデータを暗号化すると検出するバックアップ製品は数多くある。ランサムウェアからバックアップ・データを守るこれらの機能を利用することで、セキュリティ戦略はより手厚くなる。しかしこれによって、バックアップやリカバリの処理に多少のレイテンシが加わるかも知れない。このようなアドオンのスキャンがバックアップやリストア・ウィンドウにどのような影響を与えるのかについては、ベンダーやバックアップ管理者に聞いてみるのがよいだろう。

5.権限の実装は最小限に

どのようなランサムウェアの場合でも、バックアップ・データにアクセスして削除するパーミッションは、犯罪を完遂するために必須である。攻撃者を前述のパーミッションを持つアカウントに導くキルチェーンは、最初に感染したエンドポイントのローカル管理者へのアクセス権を持つところから始まる。ローカル管理者のような特権アカウントを、通常のユーザー・アカウントと切り離すことは、ランサムウェアからバックアップ・データを守る妥当な出発点だ。また、悪党どもがエンドポイントを乗っ取り、上位の認証へのアクセスを難しくするために、ネットワーク・セグメンテーション、特権アクセス管理、特権最小化制限などを実装するべきだ。

6.振る舞い分析を使おう

何がどうあろうと、犯罪者たちが目的を達成するには、所与のシステムで悪いことをしなければならない。多くの場合、彼らは「そこにあるもので間に合わせる。」つまり、悪事を達成するためにPowerShellのようなネイティブのツールを使うのだ。しかし、何らかのエンドポイント保護を入れてプロセスの振る舞いをモニターしておけば、(例えば、PowerShellがVolume Shadow Copy Serviceを無効にする、など)実際の被害が起こってしまう前に悪意ある行為を見つける可能性が高まる。

これらの推奨を実行すれば、企業はランサムウェアやその他の脅威からバックアップを守ることができる。サイバー攻撃に対応するためにクリーンなバックアップ・データを持つには、オンプレミスのバックアップが消されたときでもコピーを持っておくようにすることだ。また、バックアップ・データが最初に感染しそうな潜在的脅威を最小化する手順も踏まなければならない。

バックアップのセキュリティ・リスクを無くそう

あらゆる攻撃において、サイバー犯罪者は2つのことをしたがっていると考えられる。一つはあなたの環境の変更、もう一つはそれに対するあなたの対応能力の制限だ。多くの場合彼らは、単純にバックアップ・データを削除することで後者を実現している。ここで改めて、ありとあらゆるタイプのマルウェアに対して、バックアップとは何かというところまで、バックアップについての考え方を深化しておくことが大事だ。バックアップは、攻撃がどのような形を取ろうとも、環境を以前の正常状態に戻すのに使えるものだからだ。

善良な人々が、バックアップとリカバリの前にバックアップ・データのスキャンを行うなど、バックアップのより良い使い方を開発する一方で、悪党どもはバックアップをシステムから消し去るべく、次々と新手の対抗手段を打ち出してくるだろう。そうすることによって、彼らは完遂させる確率を上げる。かくして、あなたは身代金を払うか、ネットワークの感染した部分を一から作り直すしか手段がなくなってしまうのだ。

サイバー攻撃のタイプの如何にかかわらず、セキュリティ全体の話をする時に、バックアップ戦略をその中に入れるのは必須である。攻撃者はバックアップを狙ってやってくる。奴らが目的を果たす前に、今からでもランサムウェアやその他のサイバー攻撃からバックアップ・データを守るより良い手段を講じて欲しい。(完)

訳注1:2019年2月11日、ミルウォーキーに本社を置くemailプロバイダーVFEmailが、サイバー攻撃を受けた事件。メールホスト、VMホスト、SQLサーバークラスター、バックアップ・データを含む同社の基盤全体のデータが破壊。各ホストには異なるパスワードがかけられていたが全て破られ、全てのディスクがフォーマットされた。身代金の要求は一切なく、同社が20年近く蓄えていたメールデータはこの攻撃により無に帰した。

訳注2:「データはコピーして3つ持つ」(二重にバックアップを取る)、「異なる2種類のストレージメディアでバックアップを保存する」、「バックアップのうち1つは違う場所(オフサイト)で保管する」、という3要素からなるバックアップ運用のルール。)

著者略歴:Nick Cavalanciaは、エンタープライズITの業界で25年以上の経験を持つ。Techvangelismの創業者兼チーフ・テックエバンジェリスト。Conversational Geekの創業者でもある。

Copyright 2000 - 2019, TechTarget. All Rights Reserved, *この翻訳記事の翻訳著作権は JDSF が所有しています。

このページに掲載されている記事・写真・図表などの無断転載を禁じます。

恋塚正隆の連載コラム

恋塚正隆の連載コラム 恋塚正隆の連載コラム

恋塚正隆の連載コラム 恋塚正隆の連載コラム

恋塚正隆の連載コラム JEITA連載寄稿

JEITA連載寄稿 「Storage Magazine」

「Storage Magazine」