第41回 つるぎ町立半田病院事案、1年後に再考する教訓

ほぼ1年前、2021年10月末に徳島県、というよりは四国のほぼ中央の山間部に位置するつるぎ町立半田病院がランサムウェアの被害に遭い、電子カルテの閲覧やMRI等の診療機器が利用できなくなり医療業務が遂行できなくなるばかりか、会計業務等も出来ないという事態に陥りました。つまり、病院全般が停止するという事態に陥ったわけです。半田病院の被害が象徴的であったのは、その被害の大きさ、影響であり、完全復旧には二ヵ月以上、復旧に要する費用が2億円以上要したという点です。業務形態は異なるとしても、ともに「事業継続リスク」が現実のものになったという点で象徴的だったのです。

つるぎ町立半田病院への不正アクセスにおける経緯、被害、その後の復旧、および対策については、ほぼ復旧が完了した半年後の2022年6月に公表された「徳島県つるぎ町立半田病院 コンピュータウイルス感染事案 有識者会議調査報告書」 https://www.handa-hospital.jp/topics/2022/0616/index.html として詳細に述べられていることから参照してください。ランサムウェアに感染し、かつ被害を広め、さらに復旧に二ヵ月を要した原因は、あえて厳しい言葉で表すとサイバー攻撃に対する病院側の無知と病院内のネットワーク構築、運営に関係する複数ベンダーのサイバー攻撃およびその対策に対する知識および技術力の欠如なのです。

病院側としては、特にサイバー攻撃については、この1,2年厚生省からの注意喚起とその対策に対する簡単なガイドラインは幾度となく出されていたものの、その理解と具体的な対策に関しては対処出来ていませんでした。これは病院内のネットワーク関係者だけで対処することは事実上困難だったのです。このような状況は半田病院に限ったことではなく、都市部の大病院を除いて、ほとんどの病院についても同様なのです。サイバー攻撃やランサムウェアについて、単なる不安はあったとして、それを理解できず、リスク評価どころか、被害を想定する事すらできていないのです。これがほとんどの病院の実情であり、現状なのです。結果的に、ネットワークやその上で運用するシステム等を納入しているベンダー側に頼ることになり、協力が不可欠となります。しかしながら、ベンダー側、特に地方の場合、実際の保守、運用に携わるのは地方ベンダーとなることが往々にしてあります。必ずしも昨今のネットワーク事情に対して、地方ベンダーのサイバー攻撃とその対策への知識および技術力は全く追いついていないのが実情です。極端な場合、サイバー攻撃による被害という意識がなく、それ前提とした対策をまったく講じておらず、数十年前のアンチウイルスソフトによる対策から抜け出ていないのです。今回の半田病院の場合、病院側は「インターネットに接続しておらず外部からサイバー攻撃を受けることはあり得ない」と信じ切っていました。ベンダー側から、そのように説明を受け、誤って納得していたのです。実際、ベンダーはVPN装置を介して、インターネット経由で外部からリモート接続を行っていました。

半田病院のランサムウェア感染については、このVPN装置の脆弱性が大きく取り上げられました。2年以上にわたって、このVPN装置の脆弱性が放置され、かつその脆弱性が利用され、その固有の認証情報が公開されても、なお放置が続き、ベンダー側はそのVPN装置を利用し続けたのです(しかもそのパスワードとIDは運用者の名前に基づいた6文字という杜撰さ)。閉域網(インターネットに接続していない病院内ネットワーク)という言葉を信じ、脆弱性のあるVPN自体を全く意識しない病院側に問題はないとは言えないまでも、ネットワークの保守、運用を専門としているベンダー側の対応は十分問題視されるべきでしょう。

半田病院自体の問題点として、他にファーストフォレンジックを含む初期対応、マスコミ対応、ネットワーク自体のセキュリティ対策の現状把握等、枚挙にいとまがありません。加えて、ネットワークやその上で運用している電子カルテを含む各種システムの保守/運用にあたるシステムベンダーについても、セキュリティに対する知識と技術、特に保守すべきシステムの評価、つまりセキュリティ上の問題点を把握する必要がありました。システムベンダー側も脆弱性のあるツール類やOS,それを無効化されたアンチウイルスソフトについては把握していたはずです。まさかネットワークを専門としているベンダーが閉域網の神話を信じていたとは考えられません。

半田病院の例は中小企業を代表しているといって良いでしょう。特に地方における年商が数億円に満たない中小企業にとっては同様の背景があり、必要十分な対策を取るための資産、つまり「カネ、ヒト、知識」が圧倒的に不足しています。その背景でのサイバーセキュリティ確保となると現実的には非常に困難であることは否定できないでしょう。しかしながら不正アクセス対策はできる、できないの2択ではありません。可能な範囲の、そして可能な限りの対策が存在するのです。

まず第一には取引のある情報化(IT)に関わるシステムベンダーとの情報交換、コミュニケーションをしっかり取ることです。その中でサイバーセキュリティについて一切コメントがなく、見識が疑われるベンダーとは縁切るべきです。単なる物品提供会社であったとしてもその品質を保証できないベンダーを信頼できるとは思えません。逆にベンダー側にとってはサイバーセキュリティは納入先の他人事ではなく、納入物品あるいはシステムの安全を確保するものとして、その知識や技術を必要な限り習得すべきです。

第二には被害を想定することです。例えばランサムウェアに感染したとして、パソコンやサーバ内のデータが暗号化され、一切使えなくなり、身代金要求があったとして具体的にどのような被害が起こるのかということです。更に大事なのは、そのような事態にどのような対処が出来るのかを具体化することです。多くの中小企業の最大の問題は「自社が狙われている」という危機感の欠如です。四国の、それも奥深い山間部の病院が被害に遭ったという教訓は何よりも大きいでしょう。

恋塚正隆の連載コラム

恋塚正隆の連載コラム 恋塚正隆の連載コラム

恋塚正隆の連載コラム 恋塚正隆の連載コラム

恋塚正隆の連載コラム JEITA連載寄稿

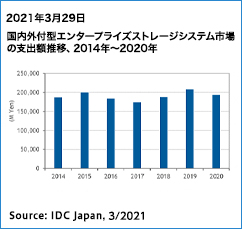

JEITA連載寄稿 「Storage Magazine」

「Storage Magazine」